- python sqlmap.py –update

- python sqlmap.py –wizard

- python sqlmap.py -u “http://www.example.com/?id=377” -f (-f, –fingerprint Perform an extensive DBMS version fingerprint. -u URL, –url=URL Target url)

- python sqlmap.py -u “http://www.example.com/?id=377” -b (-b, –banner Retrieve DBMS banner)

- python sqlmap.py -u “http://www.example.com/?id=377” -b –dbms mysql

Category: Turvalisus

Simple way to keep away some SQL injection engines

add in to your .htaccess lines:

RewriteEngine on

RewriteCond %{QUERY_STRING} ^.*(md5|benchmark|union|select|insert|cast|set|declare|drop|update).* [NC]

RewriteRule ^(.*)$ – [F,L]

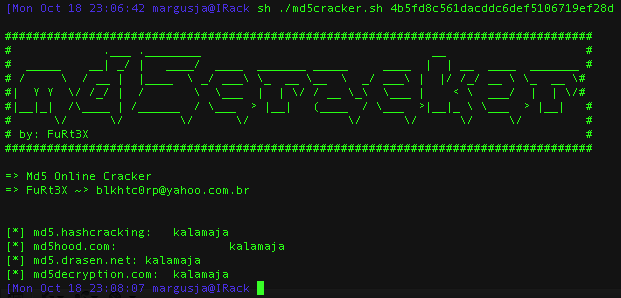

MD5 decrypt

Windowsi kasutajad värisege!

Uus ja huvitav viirus on liikvel.

Saadetakse kiri mis on kenasti vormistatud ning viisakas. Olen saanud juba Hallmarki ning Facebooki imiteerivaid kirju kus on sees zip fail mille lahtipakkimisel kenasti windows binary exe laiendiga fail.

Müts maha, kenasti vormistatud ning korraliku domeeni pealt saadetud ja puha.

Kirja source

Return-path:

Envelope-to: margus@roo.ee

Delivery-date: Fri, 30 Jul 2010 09:14:18 +0300

Received: from 179.224.35.213.sta.estpak.ee ([213.35.224.179] helo=facebookmail.com)

by h19.dbweb.ee with esmtp (Exim 4.69)

(envelope-from )

id 1Oeir7-0001ze-2v

for margus@roo.ee; Fri, 30 Jul 2010 09:14:18 +0300

From: update@facebookmail.com

To: margus@roo.ee

Subject: You have got a new message on Facebook!

Date: Fri, 30 Jul 2010 09:13:43 +0300

MIME-Version: 1.0

Content-Type: multipart/mixed;

boundary="----=_NextPart_000_0007_B7B5A634.8B754351"

X-Priority: 3

X-MSMail-Priority: NormalThis is a multi-part message in MIME format.

------=_NextPart_000_0007_B7B5A634.8B754351

Content-Type: text/html;

charset="Windows-1252"

Content-Transfer-Encoding: 8bit

|

------=_NextPart_000_0007_B7B5A634.8B754351

Content-Type: application/octet-stream;

name="Facebook message.zip"

Content-Transfer-Encoding: base64

Content-Disposition: attachment;

filename="Facebook message.zip"

GNUPG

To export, use:

gpg –armor –export mymail@here.com > public.asc

gpg –armor –export-secret-key mymail@here.com > private.asc

To import, use:

gpg –import public.asc

gpg –allow-secret-key-import private.asc

XSS ja loll saab kirikus ka peksa

Irooniline. Paar aastat tagasi sai teavitatud usk.ee webmasterit nende lehel asuvast XSS august. Muutus see et neil avati uue kujundusega leht.

Oma fantaasia ja oskuste piires saab seal lõbutseda ka täna

dsniff

Väga väärtuslik tool, juhul kui on vaja leida mõni kadunud parool.

Mysql & SQL injection

Tänapäeval on väga väga suur hulk veebilahendusi n.n LAMP (Linux, Apache, MySql, Php) tüüpi. Paar huvitavat MySql apsu mida võib kergelt teha.

Meil on tabel test id int, name varchar(255)

http://ftp.margusja.pri.ee/mysql/?id=1

Meil on php sees sql $query =”SELECT * FROM demo where id = $id” kui see niimoodi kirjutada ja GET parameetrit id ei kontrollita siis on võimalik kasutada n.n blind sql meetodit.

http://ftp.margusja.pri.ee/mysql/?id=1 annab meile tulemuse. Proovime siis muuta urli real get parameetrit id. http://ftp.margusja.pri.ee/mysql/?id=1+and+1=2 – tulemust ei ole, kuigi id=1. Järelikult on meil võimalus mõjutada SLQ lauset mida php käivitab. Mida huvitavat selle tulemuselt teha saab on nüüd igaühe oskuste asi aga paar näidet siia.

http://ftp.margusja.pri.ee/mysql/?id=2+union+select+12,version() – MySql serveri versioon

http://ftp.margusja.pri.ee/mysql/?id=2+union+select+12,user() – kasutaja ja host antud koodi suhtes.

Oletame et tabelis on mitmeid kirjeid. Üks võimalus on proovida id=x, id=x+1 jne…

Samas kui on jäetud selline auk siis toimiba ka

http://ftp.margusja.pri.ee/mysql/?id=0+or+id>0 = http://ftp.margusja.pri.ee/mysql/?id=0+or+id%3C0 st. %3E =>

Siin on veel palju ja palju võimalusi. Aga mida siis annab teha et teie tehtud lahendust seda

kaudu nii kergelt ei saaks lammutada?

Kindlasti kontrollige oma GET/POST/ muutujad enne kui annate need koodi kätte.

Social engineering

Võtame täiskasvanutele mõeldud portaali www.sexinestonia.com Ilus kena. Huvitavad pildid. Lisaks kõigele kui detailvaadet vaadata siis näeme et paljud on täitnud kenasti ausalt ära vanuse.

http://www.sexinestonia.com/index.php?id=user&user=26285 üsna tagasihoidlik näide. Kena mimm. Tahaksite tema kohta rohkem infot aga palun siinkohal tuleb meile appi www.rate.ee otsing sisestate sinna otsingusse vastavalt sünni päeva, kuu ja aasta ja voila http://www.rate.ee/show.php?id=11534564

Nmap

Võrgu ja remote info kogumisel on üks asendamatu tool nmap. Paar näidet siin.

nmap -sV host hosti lahtised pordid ja seal reaalselt kuulavad teenused.

nmap -O -v OS detection.